เดอริค แมนคี หัวหน้า หน่วยข้อมูลข่าวกรองภัยคุกคามและพันธมิตรด้านความปลอดภัยระดับโลก แห่งฟอร์ติการ์ตแล็ปส์ อันเป็นส่วนหนึ่งของฟอร์ติเน็ต Fortinet® (NASDAQ: FTNT) ผู้นำระดับโลกด้านโซลูชั่นการรักษาความปลอดภัยทางไซเบอร์แบบอัตโนมัติและครบวงจรประกาศวันนี้ถึงรายงานภูมิทัศน์ภัยคุกคามทั่วโลกของฟอร์ติการ์ดแล็บส์ (FortiGuard Labs Global Threat Landscape Report – Q4 2019) ว่า “ในการต่อสู้ทางไซเบอร์นั้น กลุ่มอาชญากรมักมีข้อได้เปรียบมากกว่ากลุ่มองค์กร เนื่องจากองค์กรยังขาดความเชี่ยวชาญด้านความปลอดภัยไซเบอร์มากกว่าเดิม ในขณะที่พื้นผิวที่เสี่ยงต่อการถูกโจมตีแบบดิจิทัลขยายตัวกว้างมากขึ้น อาชญากรประสบความสำเร็จในการโจมตีโดยใช้ศิลปะการหลอกหลวงประเภทวิศวกรรมสังคม (Social Engineering) เพื่อให้ได้ผลประโยชน์ที่ต้องการ โดยอาศัยจุดอ่อนในความไม่รู้มากยิ่งขึ้น ดังนั้น ในการก้าวออกจากวงจรของภัยคุกคามที่ซับซ้อนและทำงานได้เองแบบอัตโนมัติมากขึ้นนั้น องค์กรจะต้องใช้เทคโนโลยีและกลยุทธ์ประเภทเดียวกันกับที่อาชญากรใช้เพื่อปกป้องเครือข่ายของตนเอง ซึ่งหมายถึงการใช้แพลตฟอร์มแบบผสมผสานที่ใช้ข้อมูลข่าวกรองภัยคุกคามและเพลย์บุ๊กที่ขับเคลื่อนด้วยเทคโนโลยีเอไอมาใช้ในการป้องกันภัยและให้มองเห็นได้ทั่วทั้งโครงสร้างพื้นฐานดิจิทัล สามารถตอบสนองเหตุการณ์ภัยคุกคามที่เกิดได้โดยอัตโนมัติ และลดการดูแลจากเจ้าหน้าที่”

การเก็บข้อมูลและค้นพบกิจกรรมที่น่าสงสัยและภัยคุกคามที่ใช้ในรายงานนี้ได้มาจากการรวบรวมเซ็นเซอร์เครือข่ายที่หลากหลายของฟอร์ติเน็ต โดยไอดีซีองค์กรวิจัยอิสระ พบว่า ฟอร์ติเน็ตติดตั้งอุปกรณ์รักษาความปลอดภัยเป็นจำนวนมากที่สุดในอุตสาหกรรม (อ้างอิง IDC Worldwide Security Appliances Tracker, March 2019 based on annual unit shipments) ส่งให้ภูมิทัศน์ภัยคุกคามทางไซเบอร์จากฟอร์ติการ์ดแล็บส์มีความน่าเชื่อถือสูง สามารถแสดงได้หลายมุมมองและครบถ้วน

ทั้งนี้ สามารถสรุปภาพรวมจากรายงานภูมิทัศน์ภัยคุกคามทั่วโลกประจำไตรมาส 4 ปีพ.ศ. 2562 ของฟอร์ติการ์ดแล็บส์ได้ดังนี้

- การวิจัยตั้งแต่ไตรมาสที่ 4 ปีพ.ศ. 2562 พบว่าอาชญากรไซเบอร์ยังคงพยายามใช้ประโยชน์จากโอกาสที่เปิดทั้งหมดเข้ามาคุกคามทั่วทั้งโครงสร้างพื้นฐานดิจิทัล และยังอาศัยเนื้อหาทางเศรษฐกิจและการเมืองโลกเพื่อให้บรรลุวัตถุประสงค์ที่ตนต้องการ

- ความหนาแน่นและการพบภัยคุกคามอาจแตกต่างกันตามภูมิศาสตร์ แต่พบว่า ทุกแห่งนั้น ภัยคุกคามมีความซับซ้อนและมีระบบการโจมตีแบบอัตโนมัติ นอกจากนี้ พบว่า ภัยคุกคามกำลังขยายตัวเร็วกว่าที่เคยเป็นมา องค์กรทั่วโลกจึงจำเป็นต้องจัดลำดับความสำคัญของความปลอดภัยไซเบอร์อย่างเร่งด่วน

ทั้งนี้ สาระสำคัญในรายงานมีดังต่อไปนี้

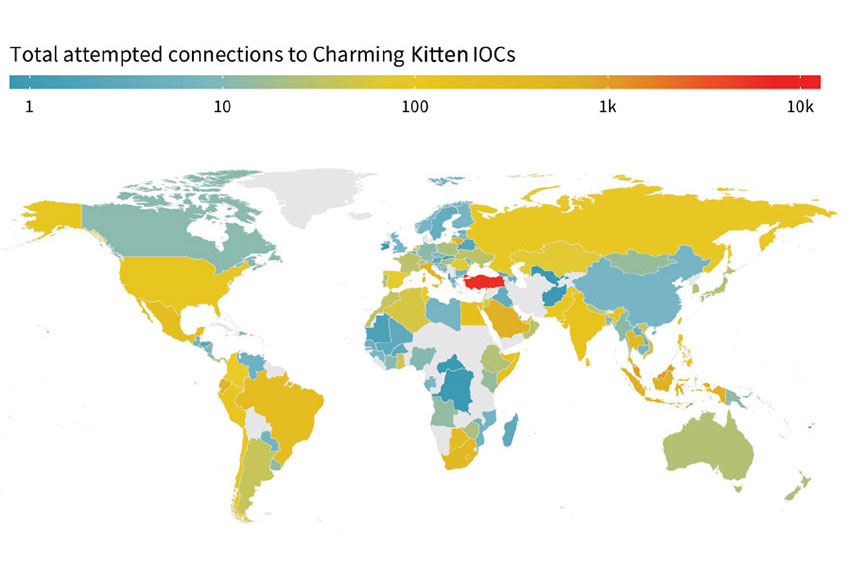

1. ภัยคุกคาม Charming Kitten (aka APT35): งานวิจัยได้เห็นกิจกรรมคุกคามที่เกี่ยวข้องกับ Charming Kitten อันเป็นหนึ่งในกลุ่มภัยคุกคามขั้นสูง (Advanced Persistent Threat: APT) ที่พบว่าเชื่อมโยงกลับไปที่ประเทศอิหร่านไปทั่วภูมิภาคในไตรมาสที่ 4 นี้ โดยอันที่จริงแล้ว เราพบกิจกรรมแคมเปญมากมายจากภัยนี้มาตั้งแต่ราวปีค.ศ. 2014 โดยพบว่าแอคเตอร์ (ภัยที่กระทำกิจกรรมคุกคาม) นี้ขยายการคุกคามเข้าไปในธุรกิจที่เป็นปรปักษ์กับการเลือกตั้งประธานาธิบดีแห่งประเทศสหรัฐอเมริกา โดยมีการโจมตีไปที่บัญชีอีเมลเป้าหมายที่เกี่ยวข้องกับแคมเปญการเลือกตั้ง นอกจากนี้ Charming Kitten ใช้วิธีหลอกลวงใหม่ 4 วิธีกับเหยื่อเพื่อลวงเหยื่อให้เปิดเผยข้อมูลส่วนตัวที่สำคัญ ได้แก่

- ในความต้องการรวบรวมข้อมูลลับในบัญชีกูเกิ้ลของผู้ที่ตกเป็นเหยื่อเป้าหมายนั้น Charming Kitten ใช้อีเมลฟิชชิงที่ล่อลวงให้ผู้ที่ตกเป็นเหยื่อเป้าหมายติดตาม คลิกลิงก์ไปยังหน้ากูเกิ้ลและหลงกลดาวน์โหลดไฟล์ที่เป็นอันตราย

- ส่งข้อความ SMS ไปยังเป้าหมาย แจ้งเตือน (ปลอม) เกี่ยวกับความปลอดภัยของบัญชีอีเมลและขอให้เหยื่อคลิกลิงค์อันตราย เพื่อหลอกให้ตรวจสอบสิทธิตัวตนของตนเอง

- การแจ้งเตือนปลอม ซึ่งครั้งนี้จะอ้างว่าเกี่ยวกับกลุ่มโจมตีจากเกาหลีเหนือว่ามีการทำลายบัญชีของเหยื่อเป้าหมายและกระตุ้นให้เหยื่อคลิกลิงค์ที่เป็นอันตรายเพื่อเข้าไปป้องกันบัญชีที่ถูกบุกรุกนั้น

- กลเม็ดใหม่ประเภทสุดท้ายจะเกี่ยวข้องกับผู้โจมตีที่ปลอมตัวเป็นทีมรักษาความปลอดภัยบัญชีที่เฟสบุ๊ค อินสตาแกรมและเครือข่ายสังคมอื่น เพื่อลองและดึงข้อมูลในสิทธิ์เข้าใช้งานของเหยื่อเป้าหมาย

ภาพที่ 1 : การคุกคามทั่วโลกที่เกี่ยวข้องกับ Charming Kitten

2. ความเสี่ยงในอุปกรณ์ไอโอทีมีมากยิ่งขึ้น: อุปกรณ์ไอโอทียังคงตกเป็นเหยื่อเป้าหมายเนื่องจากจุดอ่อนที่ซอฟต์แวร์ ซึ่งรวมถึง กล้องไอพีไร้สายที่ประกอบขึ้นจากชิ้นส่วนและซอฟต์แวร์นานาประเภทภายใต้ชื่อแบรนด์ที่หลากหลายซึ่งบางครั้งจัดจำหน่ายโดยผู้ประกอบการรายที่ 3 โดยชิ้นส่วนและบริการจำนวนมากเหล่านี้มักตั้งโปรแกรมโดยใช้โค้ดสำเร็จรูปที่เขียนไว้ล่วงหน้าจากแหล่งทั่วไปอันหลากหลาย จึงทำให้บางครั้งมีช่องโหว่เสี่ยงต่อภัยคุกคาม ซึ่งเป็นเหตุให้ภัยคุกคามสามารถขยายไปยังช่องโหว่ประเภทเดียวกันในอุปกรณ์หลากหลายประเภทได้อย่างรวดเร็ว และเมื่อยังไม่สามารถแก้ไขสถานการณ์ที่อุปกรณ์อันมีจำนวนมากมายเหล่านี้ติดเชื้ออย่างง่ายๆ ยิ่งส่งให้เป็นปัญหาขนาดใหญ่มากยิ่งขึ้น ยิ่งไปกว่านั้น ยังการขาดข้อมูลแพ็ตช์ที่อัปเดตและบางครั้งยังไม่มีแพ็ตช์ออกมาป้องกันภัยในอุปกรณ์ไอโอทีบางประเภท จึงทำให้ภัย IoT botnets เป็นภัยที่สูงเป็นอันดับ 3 ในประเภท IPS เลยทีเดียว

3. ภัยที่มีอยู่เดิมส่งให้เกิดภัยในอนาคต: บางครั้ง องค์กรอาจลืมไปว่าภัยคุกคามและช่องโหว่เดิมๆ นั้นยังมีอยู่ และแอคเตอร์ยังต้องการใช้ประโยชน์จากช่องโหว่ที่ยังไม่ได้รับการแก้ไขเหล่านี้ กรณีในประเด็นนี้คือ มัลแวร์ EternalBlue ที่มุ่งใช้ประโยชน์จากช่องโหว่ทั่วไปและช่องโหว่ที่สำคัญในการคุกคาม ถูกใช้ในแคมเปญมากมากมาระยะหนึ่งแล้ว รวมถึงใช้การโจมตีของแรนซัมแวร์ชื่อดัง WannaCry และ NotPetya ที่ผ่านมา ถึงแม้ว่า มีการออกแพ็ตช์เมื่อเดือนพฤษภาคมที่ผ่านมาสำหรับ BlueKeep ซึ่งเป็นช่องโหว่ที่หากคุกคามเข้ามาได้อาจทำให้มัลแวร์นี้กลายจะเป็นภัยประเภทเวิร์มซึ่งมีพิษสงในการแพร่กระจายด้วยความเร็วและขนาดเดียวกันกับ WannaCry และ NotPetya แล้วก็ตาม ในไตรมาสที่แล้ว ได้เกิดโทรจัน EternalBlue Downloader Trojan เวอร์ชั่นใหม่ที่มีความสามารถในการใช้ประโยชน์จากช่องโหว่ BlueKeep นั้นขึ้นมาอีก แต่โชคดีที่เวอร์ชันปัจจุบันอยู่ในสภาพดี จึงบังคับให้อุปกรณ์เป้าหมายเสียใช้งานไม่ได้ก่อนจะโหลดเสร็จ

ทั้งนี้ เมื่อพิจารณาถึงวัฏจักรการพัฒนาของมัลแวร์ดั้งเดิม พบว่าอาชญากรไซเบอร์ที่มีความมุ่งมั่นในการคุกคามมักมีแนวโน้มที่จะมีเวอร์ชันการทำงานของกลุ่มมัลแวร์ที่อาจสามารถทำการคุกคามต่อไปในอนาคตอีกได้ และถึงแม้ว่า แพ็ตช์สำหรับ BlueKeep ออกมาให้ใช้งานตั้งแต่เดือนพฤษภาคมแล้วก็ตาม ยังมีองค์กรจำนวนมากยังไม่ได้อัปเดตระบบให้เรียบร้อย ดังนั้น องค์กรควรตระหนักว่า แอคเตอร์ยังให้ความสนใจใช้ประโยชน์จาก EternalBlue และ BlueKeep อยู่ องค์กรจึงควรแน่ใจว่าระบบของพวกเขาได้รับการติดตั้งและป้องกันภัยคุกคามทั้งสองอย่างถูกต้องเรียบร้อยแล้ว

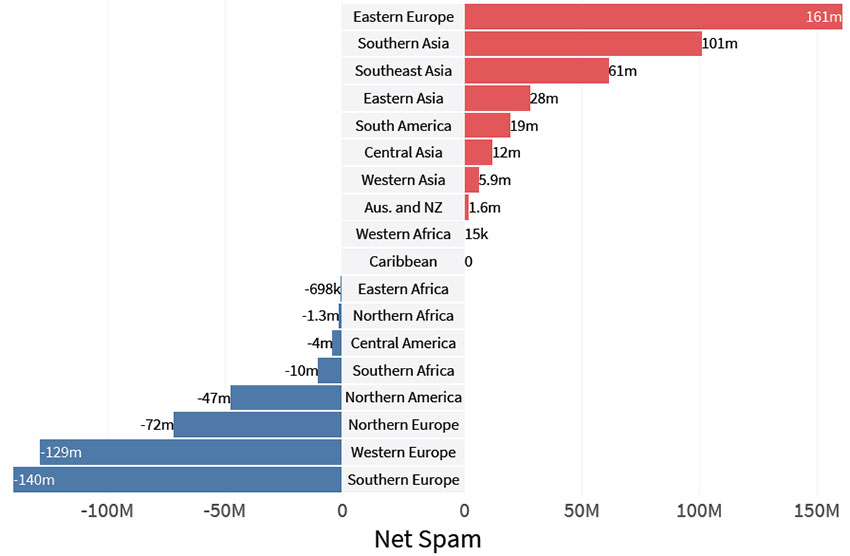

4. เห็นถึงมุมมองใหม่เกี่ยวกับการส่งสแปมระหว่างประเทศ: จดหมายขยะหรือสแปมยังคงเป็นปัญหาสำคัญอันดับต้นๆ สำหรับองค์กรและบุคคลทั่วไป ในรายงานประจำไตรมาส 4 นี้ได้รวบรวมปริมาณการส่งสแปมระหว่างประเทศ พร้อมข้อมูลที่แสดงอัตราส่วนของสแปมที่ส่งไป (Spam sent) และสแปมที่ได้รับ (Spam received) ซึ่งจะเผยให้เห็นมุมมองใหม่ของปัญหาเก่านี้ ทั้งนี้ พบว่าปริมาณสแปมส่วนใหญ่ดูเหมือนจะเกิดไปในทิศทางเดียวกันกับกิจกรรมทางเศรษฐกิจและการเมือง เช่น สแปมที่เกิดกับประเทศคู่ค้ากับสหรัฐอเมริกาที่หนักมากที่สุด ได้แก่ โปแลนด์ รัสเซีย เยอรมัน ญี่ปุ่นและบราซิล นอกจากนี้ ในแง่ของปริมาณสแปมที่ส่งออกจากพื้นที่ทางภูมิศาสตร์ พบว่ายุโรปตะวันออกเป็นกลุ่มผู้ที่ส่งสแปมที่ใหญ่ที่สุดในโลก ภูมิภาคเอเชียเป็นผู้ส่งอีเมลขยะขาออกเป็นขนาดใหญ่ ภูมิภาคย่อยในยุโรปที่เหลือมีอัตราส่วนสแปมเชิงลบสุทธิ (Net negative spam ratio) คือรับสแปมมากกว่าที่พวกเขาส่งออกไป ตามด้วยอเมริกาและแอฟริกา

ภาพที่ 2 : ปริมาณสแปมที่ส่งออกและรับเข้าจากพื้นที่ทางภูมิศาสตร์

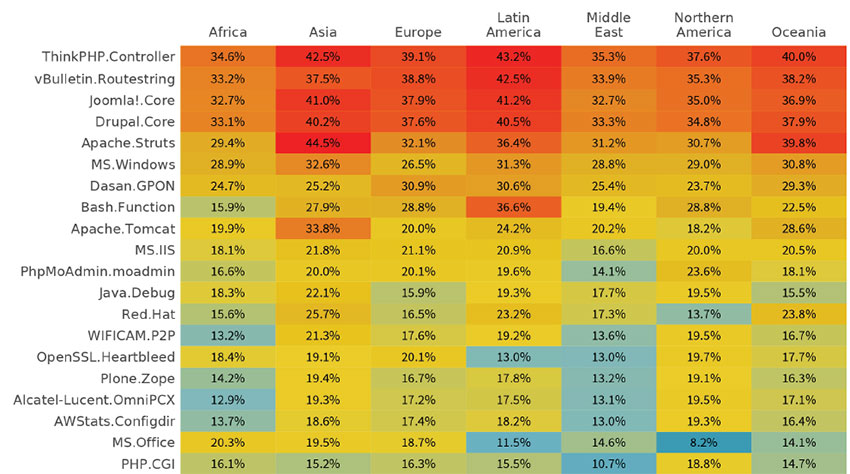

5. การตามรอยอาชญากรไซเบอร์เพื่อดูว่าจะทำอะไรต่อไปในอนาคต: เมื่อพิจารณาการเตือนของ IPS Trigger ในภูมิภาคต่างๆ ไม่เพียงที่จะแสดงให้เห็นว่าอาชญากรกำลังคุกคามหรือใช้ทรัพยากรใดในทางที่ผิดอยู่ แต่ยังอาจบ่งบอกถึงเป้าหมายอาชญากรไซเบอร์ที่อาจมุ่งเน้นในอนาคต อาจเป็นเพราะการคุกคามจำนวนมากมายสามารถกระทำได้สำเร็จหรืออาชญากรได้ใช้เทคนิคมากมายในภูมิภาคนั้นๆ ทั้งนี้ ไม่เป็นจริงเสมอไป ตัวอย่างเช่น เว็บไซต์ชื่อดัง io แสดงให้เห็นว่า ประเทศจีนนิยมใช้เฟรมเวิร์คชื่อดังในการพัฒนาเว็บแอปพลิเคชั่น ThinkPHP เป็นจำนวนมาก ซึ่งมีการติดตั้งใช้งานมากกว่าใช้ในสหรัฐอเมริกาเกือบ 10 เท่า สมมติว่าบริษัทต่างๆ ติดตั้งแพ็ตช์ลงในซอฟต์แวร์ในอัตราเดียวกันในแต่ละภูมิภาค และถ้าบอตเน็ตกำลังหาช่องโหว่บน ThinkPHP ก่อนติดตั้งแพ็ตช์ จะทำให้จำนวนการแจ้งเตือนที่ตรวจพบจะสูงมากขึ้นในภูมิภาคเอเชียแปซิฟิก

อย่างไรก็ตาม พบการแจ้งเตือน IPS Triggers ในเอเชียแปซิฟิกทั้งหมด จำนวนเพียง 6% มากกว่าในอเมริกาเหนือ หมายความว่า บอตเน็ตเหล่านี้ใช้ประโยชน์จากช่องโหว่บน ThinkPHP ที่ตนเองพบเพียงเท่านั้น นอกจากนั้น เมื่อดูผลการตรวจจับมัลแวร์ พบว่าภัยคุกคามส่วนใหญ่ที่พุ่งเป้าหมายไปที่เหยื่อองค์กรกลับเป็นพวก Visual Basic for Applications (VBA) Macros ซึ่งอาจเป็นเพราะภัยประเภทนี้ยังคงให้ผลงานการคุกคามได้ดีอยู่ ซึ่งโดยทั่วไปแล้ว การพบภัยที่ไม่ทำงาน จะไม่แสดงสถานะจำนวนสูงไปได้นาน แต่หากมีสถิติพบสูงในภัยใดก็ตาม แสดงว่าบางคนกำลังตกเป็นเหยื่อของการโจมตีเหล่านี้

ภาพที่ 3 : 25 อันดับแรกจากการตรวจจับภัย IPS ในไตรมาสที่ 4 ปี 2019 ตามความชุกของภูมิภาค

รายงานภัยคุกคามในประเทศไทย

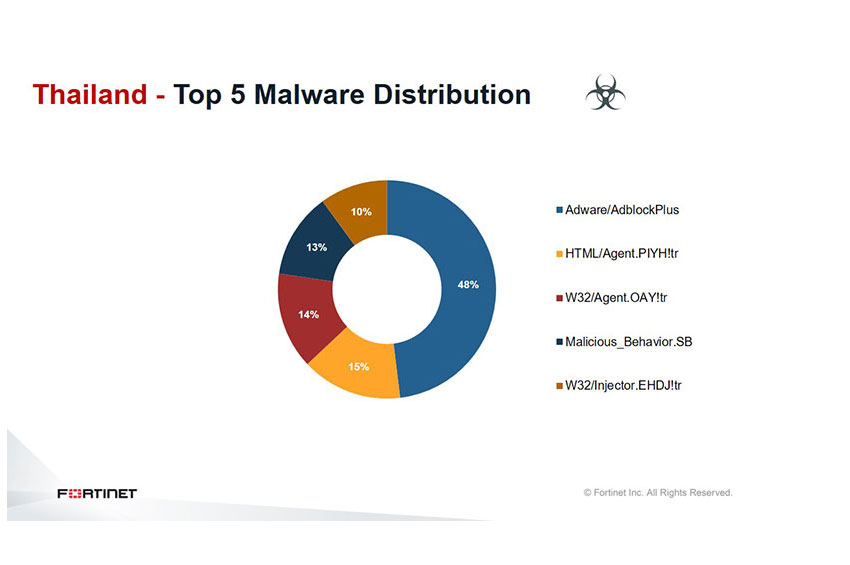

นายชาญวิทย์ อิทธิวัฒนะ ผู้จัดการประจำประเทศไทย ฟอร์ติเน็ต เปิดเผยว่าสำหรับในประเทศไทยนั้น ในไตรมาส 4 – 2562 พบมัลแวร์มากสุดคือ ประเภท Adware/AdblockPlus (48%) ตามด้วย HTML/Agent.PIYH!tr (15%) และ W32/Agent.OAY!tr (14%) Adware/AdblockPlus จัดเป็นแอดแวร์ประเภทหนึ่ง แอดแวร์คือชุดซอฟต์แวร์ใดๆ ที่แสดงโฆษณาโดยอัตโนมัติขณะที่โปรแกรมกำลังทำงาน แอดแวร์มักจะไม่เป็นอันตราย แต่ไม่พึงประสงค์และผู้ใช้มักไม่รู้ว่ามีการติดตั้งในเครื่องของตน W32/Agent.OAY! จัดเป็นภัยประเภทโทรจัน โทรจันมีความสามารถในคุกคามเครื่องของเหยื่อจากระยะไกล สามารถก่อกวนให้เกิดการปฏิเสธการให้บริการทั้งประเภท DoS และ DDoS ลบไฟล์ ลบวัตถุ หรือขัดขวางการทำงานของเครื่องได้

ภาพที่ 4 : ภัยมัลแวร์ 5 อันดับแรกที่พบในประเทศไทย

พบภัยที่ใช้ประโยชน์จากช่องโหว่มากสุดคือ WebRTC.Local.IP.Addresses.Disclosure (27% ตามด้วย HTTP.Unix.Shell.IFS.Remote.Code.Execution (19%) และ ThinkPHP.Controller.Parameter.Remote.Cod.Execution (18%) WebRTC.Local.IP.Addresses.Disclosure พยายามขโมยไอพีของผู้ใช้ผ่านเว็บ WebRTC ในเบราว์เซอร์ต่างๆ HTTP.Unix.Shell.IFS.Remote.Code.Execution ตรวจพบ HTTP ที่น่าสงสัยเกิดบน Shell ของระบบปฏิบัติการ Unix ThinkPHP.Controller.Parameter.Remote.Cod.Execution ภัยที่พยายามหาช่องโหว่ใน ThinkPHP และจะส่งคำสั่ง HTTP อันตรายจากระยะไกล ที่สร้างขึ้นเพื่อรันโค้ดบนเซิร์ฟเวอร์ที่มีช่องโหว่

ภาพที่ 5 : ภัยที่ใช้ประโยชน์จากช่องโหว่มากสุด 5 อันดับแรกในประเทศไทย

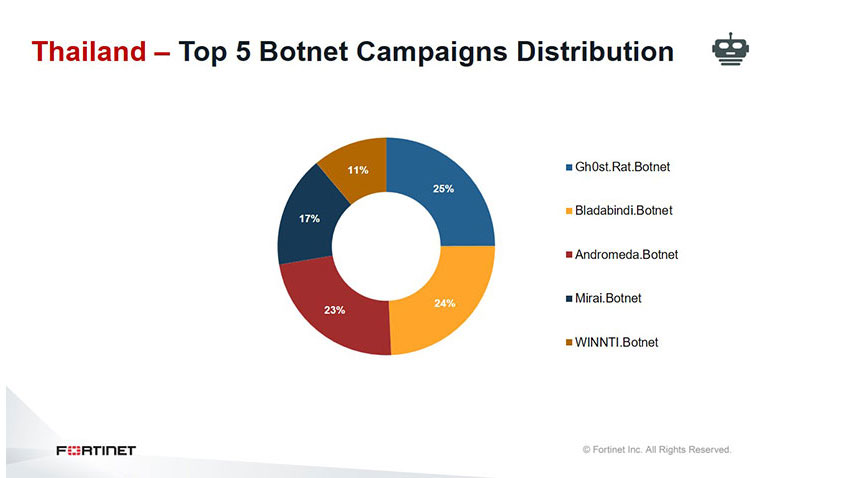

พบภัยบอตเน็ตมากสุดคือ กลุ่ม GhOst.Rat.Botnet (25%) ตามด้วย Bladabindi.Botnet (24%) และ Andromeda.Botnet (23%)

GhOst.Rat.Botnet เป็นโปรแกรมคอมพิวเตอร์สอดแนมยอดนิยมที่ผู้โจมตีใช้เพื่อแฮกเข้าสู่คอมพิวเตอร์ที่ขาดการป้องกันที่ดี เพื่อเข้าไปควบคุมการใช้งานเหยื่ออุปกรณ์ปลายทาง "RAT" ย่อมาจาก Remote Administration Tool อันเป็นความสามารถของซอฟต์แวร์ในการทำงานเป็น "เครื่องมือการดูแลระบบระยะไกล" ทั้งนี้ ระบบ GhostNet เผยแพร่มัลแวร์ไปยังเหยื่อที่ต้องการ ผ่านรหัสคอมพิวเตอร์ที่แนบไปกับอีเมลและที่อยู่ที่ได้ขโมยเอาไว้ก่อนหน้านี้ เมื่อติดตั้งแล้ว แฮกเกอร์จะใช้ Gh0st เข้าควบคุมอุปกรณ์ที่ติดเชื้อนั้น รวมถึงแอบบันทึกการกดแป้นพิมพ์ แอบใช้เว็บแคมและไมโครโฟน แอบดาวน์โหลดและอัปโหลดไฟล์เอง นอกจากนี้ Gh0st RAT ยังก่อกวนทำให้การสื่อสารกับเซิร์ฟเวอร์ของลูกค้าสับสนได้โดยใช้โปรโตคอลเครือข่ายที่เป็นกรรมสิทธิ์ (Proprietary network protocol)

Bladabindi.Botnet (หรือเรียกว่า njRAT, njWorm) เป็นหนอนที่เกิดมาตั้งแต่ปีพ.ศ. 2555 นักวิจัยสามารถบันทึกจำนวนเหยื่อที่ติดเชื้อนับล้านคนในจุดเดียวกัน มัลแวร์นี้รู้จักกันดีในการควบคุมเครื่องที่ติดไวรัส สามารถบันทึกการกดแป้น บันทึกภาพจากเว็บแคมและขโมยข้อมูลประจำตัวได้เช่นกัน ทั้งนี้ Bladabindi แพร่กระจายผ่านทางการดาวน์โหลด ทางสังคมวิศวกรรม (Social Engineering) หรือการใช้ไดรฟ์ USB

Andromeda.Botnet พบว่าองค์กรยังติดเชื้อบอตเน็ตของแอนโดรเมดาซึ่งอาจไม่แพร่กระจายอีกต่อไป แต่ดูเหมือนว่าพวกเขายังเผชิญกับภัยบอตเน็ตอื่นๆ อยู่เกือบ 3 เท่า อาจเป็นไปได้ว่าการติดเชื้อแอนโดรเมดานี้แสดงถึงการเป็นสิ่งแวดล้อมที่ไม่ปลอดภัยและ / หรือมีการตอบสนองต่อเหตุการณ์ที่ยังไม่ดีพอ

ภาพที่ 6 : ภัยบอตเน็ตที่พบมากสุด 5 อันดับแรกในประเทศไทย

ความต้องการแพลทฟอร์มความปลอดภัยแบบอัตโนมัติและครบวงจร

ในขณะที่มีการแอปพลิเคชั่นมากมายอย่างแพร่หลาย และจำนวนอุปกรณ์ที่เชื่อมต่อมีมากยิ่งขึ้น ส่งให้เกิดส่วนขอบของเครือข่าย (Edge) ใหม่นับพันล้านแห่งที่ที่ต้องจัดการและป้องกันอย่างรัดกุม นอกจากนี้ องค์กรต่างๆ ยังกำลังเผชิญกับความซับซ้อนการโจมตีที่มุ่งเป้าไปที่โครงสร้างพื้นฐานดิจิทัลที่กำลังขยายตัวกว้างออกไป รวมถึงบางส่วนของโครงสร้างที่ขับเคลื่อนด้วยเทคโนโลยีเอไอและแมชชีนเลิร์นนิ่ง ทำให้มีความซับซ้อนในเครือข่ายเป็นทวีคูณ ดังนั้น ในการรักษาความปลอดภัยเครือข่ายที่กระจายได้อย่างมีประสิทธิภาพ องค์กรจึงจำเป็นต้องเปลี่ยนจากประเภทปกป้องเพียงพารามิเตอร์ด้านความปลอดภัย ไปยังกระบวนการที่สามารถปกป้องข้อมูลที่มีลักษณะแพร่กระจาย ผ่านขอบเครือข่ายส่วนเอจใหม่ๆ มีผู้ใช้งาน ระบบ อุปกรณ์และแอปพลิเคชันที่สำคัญใหม่ได้อย่างแข็งแกร่ง ทั้งนี้ แพลตฟอร์มด้านความปลอดภัยบนโลกไซเบอร์ที่ออกแบบมาเพื่อให้การมองเห็นและการป้องกันที่ครอบคลุมทั่วทั้งพื้นผิวการโจมตีทั้งหมด อันรวมถึงอุปกรณ์ ผู้ใช้ อุปกรณ์เคลื่อนที่ปลายทาง สภาพแวดล้อมแบบมัลติคลาวด์ และโครงสร้างพื้นฐาน SaaS เท่านั้นที่มีศักยภาพสูง สามารถรักษาความปลอดภัยเครือข่ายได้อย่างสมบูรณ์